WordPress.org выпустил принудительное обновление безопасности для устранения критической уязвимости Ninja Forms.

В конце прошлой недели пользователи Ninja Forms получили принудительное обновление безопасности от WordPress.org для устранения критической уязвимости PHP Object Injection. Эта уязвимость может быть использована удаленно без какой-либо аутентификации. Она была публично раскрыта на прошлой неделе и исправлена в последней версии, 3.6.11. Также исправления были перенесены в версии 3.0.34.2, 3.1.10, 3.2.28, 3.3.21.4, 3.4.34.2 и 3.5.8.4.

Wordfence заметила обратное обновление безопасности в плагине для создания форм, который имеет более миллиона активных установок. Специалист по анализу угроз Хлоя Чемберленд объяснила уязвимость в сообщении, предупреждающем пользователей компании:

Мы обнаружили уязвимость инъекции кода, которая позволяла неавторизованным злоумышленникам вызывать ограниченное количество методов в различных классах Ninja Forms, включая метод, который десериализовал пользовательский контент, что приводило к Object Injection. Это могло позволить злоумышленникам выполнить произвольный код или удалить произвольные файлы на сайтах, где присутствовала отдельная цепочка POP.

Уязвимость затрагивает функцию Ninja Forms «Merge Tags» (Объединение тегов), которая автоматически заполняет значения, например, из идентификаторов постов и имен пользователей. Аналитик Wordfence Рамуэль Галл (Ramuel Gall) проанализировал исправления уязвимости, чтобы создать рабочий пример. Он обнаружил, что можно вызывать различные классы Ninja Forms, которые могут быть использованы для широкого спектра эксплойтов, включая полный захват сайта. Чемберленд сообщает, что есть основания полагать, что уязвимость активно эксплуатируется в настоящее время.

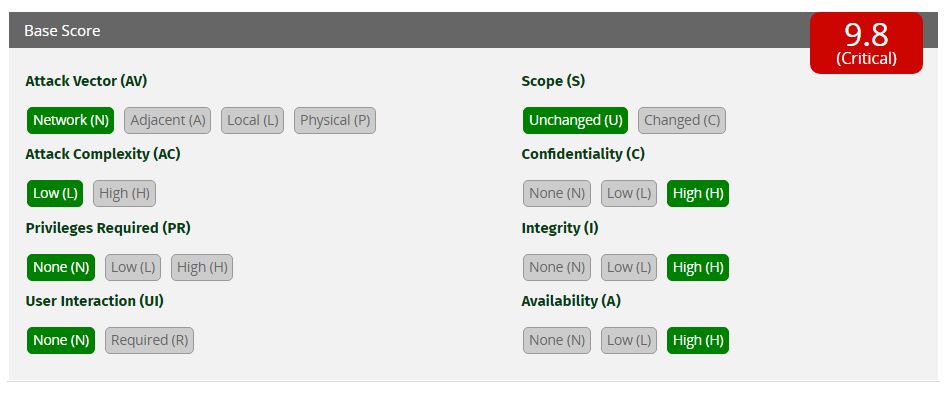

Принудительные обновления безопасности WordPress.org — это меры по смягчению последствий, применяемые в редких случаях, когда уязвимость особенно серьезна и затрагивает большое количество пользователей. Более 680 000 сайтов были обновлены 14 июня. Эта уязвимость PHP object injection оценивается в 9.8 баллов по Common Vulnerability Scoring System, но ей еще не присвоен CVE ID.

Если проанализировать предыдущие CVE ID для Ninja Forms, то это самая серьезная уязвимость в истории плагина. Журнал изменений Ninja Forms не сообщает о серьезности угрозы, классифицируя ее как «улучшение безопасности:»

Усовершенствования безопасности

* Применение более строгой санации к значениям тегов слияния.

Ninja Forms не сообщила об обновлении безопасности в своем блоге или в социальных сетях. Wordfence планирует обновлять текст своего сообщения по мере того, как компания узнает больше о том, как злоумышленники используют уязвимость.

Пользователям Ninja Forms следует проверить свои сайты, чтобы убедиться, что автоматическое обновление безопасности прошло. Это обновление произошло всего через неделю после того, как 7 июня Ninja Forms исправила менее серьезную уязвимость межсайтового скриптинга (XSS) с сохранением аутентификации.